خب رفقا! امروز قراره بریم سراغ یه مبحث خیلی مهم و حیاتی تو دنیای شبکه و امنیت، یعنی مدیریت هویت و دسترسی . شاید اسمش یه کم قلمبه سلمبه به نظر بیاد، ولی قول میدم تا آخر این مقاله، مثل آب خوردن براتون جا بیفته و بفهمید که چقدر میتونه به شبکه و امنیت و نظم شبکهتون کمک کنه. پس با خدمات کامپیوتری رایانه کمک همراه باشید!

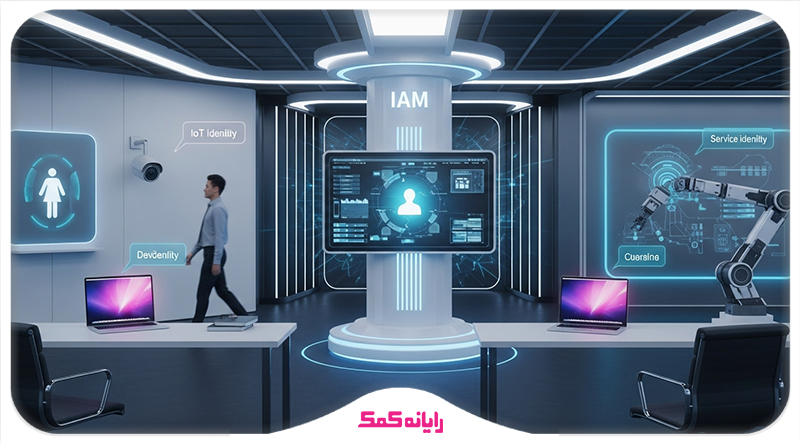

درک IAM اصول پایه

بذارید از اول اولش شروع کنیم. اصلاً این IAM که میگیم یعنی چی؟

نحوه بوت یا تعمیر کامپیوتر با استفاده از رسانه نصب در سریع ترین حالت ممکن

مدیریت هویت و دسترسی چیست (تعریف و نمای کلی)

ببینید، خیلی ساده بخوام بگم، IAM یه جورایی مثل نگهبان دم در یه ساختمون خیلی مهمه! این نگهبان وظیفهاش اینه که مطمئن بشه فقط آدمای مجاز میتونن وارد بشن و هر کسی هم فقط به جاهایی دسترسی داره که براش تعریف شده. تو دنیای دیجیتال و شبکه هم دقیقاً همینه. IAM یه چارچوب و مجموعهای از سیاستها و فناوریهاست که کمک میکنه هویت درست کاربرها، دستگاهها و نرمافزارها تأیید بشه و بعدش دسترسی اونها به منابع و اطلاعات، مدیریت و کنترل بشه.

هدف اصلی IAM اینه که آدم درست، به منابع درست، در زمان درست و به دلایل درست دسترسی داشته باشه. نه بیشتر، نه کمتر! مثلاً فرض کنید تو یه شرکت، کارمند بخش مالی فقط باید به فایلهای مالی دسترسی داشته باشه، نه کدهای برنامهنویسی! IAM دقیقاً همینو مدیریت میکنه. خیلی از کاربرها گزارش دادن که بعد از پیادهسازی یه سیستم IAM درست و حسابی، دیگه نگران دسترسیهای غیرمجاز و اتفاقات عجیب و غریب تو شبکهشون نیستن.

اگر تمایل دارید تفاوت بین UEFI و BIOS را بدانید، روی همین لینک کلیک کنید.

هویت در زمینه محاسبات چیست؟

وقتی میگیم "هویت" تو دنیای کامپیوتر، منظورمون فقط اسم و فامیل آدما نیست. هویت دیجیتال یه مجموعه از ویژگیها و اطلاعاتیه که یه موجودیت رو تو سیستمهای کامپیوتری منحصر به فرد میکنه. این موجودیت میتونه یه کاربر انسانی باشه ، یه دستگاه ، یا حتی یه برنامه نرمافزاری یا سرویس باشه که نیاز داره با بقیه سیستمها ارتباط برقرار کنه.

هر کدوم از این هویتها یه سری مشخصات دارن، مثلاً نام کاربری، پسورد، گواهی دیجیتال، آدرس IP و... که سیستم از طریق اونها میشناستشون. "یکی از دغدغههای اصلی که بچهها تو کامنتها مطرح میکنن اینه که چطور میشه این همه هویت مختلف رو مدیریت کرد؟" خب، اینجاست که IAM وارد میدون میشه! 😉

مدیریت دسترسی چیست؟

خب، حالا که فهمیدیم هویت چیه، بریم سراغ "مدیریت دسترسی". مدیریت دسترسی یعنی کنترل کردن اینکه هر هویت به چه منابعی میتونه دسترسی داشته باشه و چه کارهایی میتونه با اون منابع انجام بده. مثلاً یه کاربر میتونه یه فایل رو فقط بخونه ، یکی دیگه میتونه ویرایشش هم بکنه ، و یه کاربر دیگه شاید اصلاً اجازه دیدن اون فایل رو هم نداشته باشه.

پس مدیریت دسترسی مستقیماً با هویت گره خورده. اول باید بدونیم "کی" هستی ، بعد تصمیم بگیریم که "به چی" دسترسی داری و "چیکار" میتونی بکنی . این دوتا مثل تار و پود به هم بافته شدن.

چرا IAM در امنیت شبکه مهم است؟

این سوال خیلی خوبیه! چرا اینقدر روی IAM تاکید میکنیم؟ چون اگه IAM نباشه، امنیت شبکهتون مثل یه آبکش میمونه! دلایل اهمیتش زیاده، ولی چندتا از مهمترینهاش ایناست:

- جلوگیری از دسترسیهای غیرمجاز: این اصلیترین دلیلشه. IAM مطمئن میشه که فقط افراد و دستگاههای مجاز میتونن وارد سیستم بشن و به اطلاعات دسترسی پیدا کنن. این یعنی جلوی هکرها، بدافزارها و حتی کارمندای کنجکاو یا ناراضی رو تا حد زیادی میگیره. یکی از انواع این بدافزارها که میتواند با دسترسی غیرمجاز کنترل سیستمها را به دست بگیرد، باتنتها هستند. برای آشنایی بیشتر با اینکه بات نت چیست و روشهای مقابله با آن کدامند، میتوانید مقاله دیگر ما را مطالعه کنید.

- حفاظت از دادههای حساس: اطلاعات مشتریان، اسرار تجاری، اطلاعات مالی و... همشون حساسن. IAM کمک میکنه این دادهها فقط در اختیار کسایی قرار بگیره که واقعاً بهشون نیاز دارن.

- کاهش ریسکهای امنیتی: با کنترل دقیق دسترسیها، ریسک اتفاقاتی مثل نشت اطلاعات، خرابکاریهای داخلی، و حملات سایبری به شدت کم میشه. "یکی از دوستان تو یه فروم نوشته بود که بعد از یه حمله باجافزاری، اولین کاری که کردن پیادهسازی یه سیستم IAM قوی بوده و بعد از اون دیگه همچین مشکلی براشون پیش نیومده." این نشون میده چقدر IAM میتونه موثر باشه.

- انطباق با مقررات: خیلی از صنایع و سازمانها ملزم به رعایت قوانین و استانداردهای خاصی در مورد حفاظت از دادهها هستن . IAM بهتون کمک میکنه این الزامات رو برآورده کنید.

ترفندها و راهکارهای مفید و موثری که برای حل مشکل نمایش jpg در ویندوز

نقش IAM در معماری شبکه

"IAM یه جزیره جدا افتاده تو معماری شبکه نیست، بلکه یه بخش مرکزی و حیاتیه که با خیلی از اجزای دیگه در تعامله. 🔗 فکر کنید IAM مثل سیستم عصبی مرکزی برای کنترل دسترسیها در کل شبکهتونه. • 🌟 با فایروالها و سیستمهای تشخیص نفوذ کار میکنه؛ اگر از تجهیزات میکروتیک استفاده میکنید، میتوانید برای افزایش امنیت شبکه با میکروتیک به راهکارهای تخصصی ما مراجعه کنید

- با فایروالها و سیستمهای تشخیص نفوذ کار میکنه: IAM هویتها رو تأیید میکنه و فایروال بر اساس اون سیاستهای دسترسی رو اعمال میکنه.

- با برنامهها و پایگاههای داده در ارتباطه: IAM مشخص میکنه چه کاربری به چه برنامهای و چه دادهای در پایگاه داده دسترسی داره.

- در زیرساختهای ابری و داخلی کاربرد داره: فرقی نمیکنه شبکهتون کجاست، IAM برای هر دو نوع معماری ضروریه.

در واقع، IAM یه لایه امنیتی اساسی فراهم میکنه که بقیه ابزارهای امنیتی میتونن روش حساب کنن. بدون یه IAM قوی، بقیه تلاشهای امنیتیتون هم ممکنه بیفایده باشه. برای آشنایی بیشتر با سایر روشهای تامین امنیت شبکه کامپیوتر و لپ تاپ، میتوانید مقاله دیگر ما را نیز مطالعه کنید.

IAM چگونه کار میکند( مفاهیم اصلی و فرآیندها )

خب، حالا که با اصول اولیه آشنا شدیم، بیاید یه کم عمیقتر بشیم و ببینیم این IAM دقیقاً چطور کار میکنه.

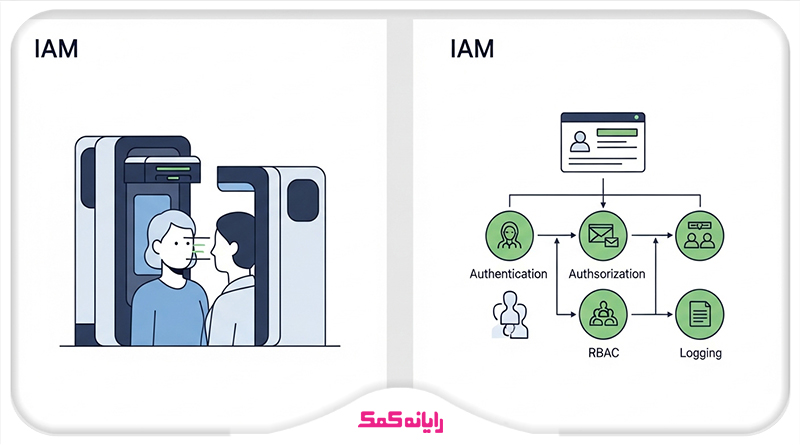

احراز هویت در مقابل مجوزدهی+ تفاوتهای کلیدی

این دوتا کلمه رو خیلی زیاد تو دنیای IAM میشنوید: احراز هویت و مجوزدهی . خیلی وقتا بچهها این دوتا رو با هم قاطی میکنن، ولی تفاوتشون خیلی مهمه. بذارید با یه مثال ساده شروع کنیم که قشنگ جا بیفته:

فرض کنید میخواید وارد یه مهمونی خصوصی بشید.🎉

- احراز هویت: دم در، ازتون کارت دعوت یا اسمتون رو میپرسن تا مطمئن بشن شما همون کسی هستید که ادعا میکنید و اصلاً دعوت شدید یا نه. این یعنی احراز هویت: اثبات اینکه شما کی هستید. مثالهاش تو دنیای دیجیتال: وارد کردن نام کاربری و پسورد، استفاده از اثر انگشت، تشخیص چهره، یا وارد کردن کد یکبار مصرف.

- مجوزدهی: بعد از اینکه وارد شدید، شاید یه سری قسمتها VIP باشن و فقط مهمونای خاص بتونن وارد اونجا بشن. یا مثلاً شما فقط اجازه دارید از نوشیدنیها استفاده کنید، نه اینکه برید پشت میز DJ! این یعنی مجوزدهی: تعیین اینکه شما به چه چیزهایی دسترسی دارید و چه کارهایی میتونید انجام بدید.

پس یادتون باشه: اول احراز هویت ، بعد مجوزدهی . این ترتیب همیشه ثابته.

ما درباره تجهیزات اکتیو و پسیو قبلا مقاله ایی منتشر کردیم که خوندن اون خالی از لطف نیست و میتونه به سوالات شما در این زمینه پاسخ بده

کنترل دسترسی مبتنی بر نقش

یکی از مدلهای خیلی محبوب و کارآمد برای مدیریت دسترسی، کنترل دسترسی مبتنی بر نقش هست. تو این مدل، به جای اینکه برای تک تک کاربرها دسترسیهای مختلف تعریف کنیم ، میایم یه سری "نقش" تعریف میکنیم.

مثلاً نقش "کارمند فروش"، "مدیر مالی"، "توسعهدهنده نرمافزار"، "ادمین سیستم". بعد برای هر نقش، مشخص میکنیم که چه دسترسیهایی به چه منابعی داره. حالا کافیه هر کاربر جدیدی که میاد، بهش یه یا چندتا نقش اختصاص بدیم. به همین سادگی!

✅ مزایای RBAC چیه؟

- سادگی مدیریت: مدیریت دسترسیها خیلی راحتتر و منظمتر میشه. دیگه لازم نیست برای صدها کاربر، جدا جدا دسترسی تعریف کنید.

- کاهش خطا: چون دسترسیها به صورت گروهی و بر اساس نقش تعریف میشن، احتمال خطای انسانی تو تخصیص دسترسی اشتباه خیلی کمتر میشه. "خیلی از مدیرای شبکه که قبلاً دستی دسترسیها رو تنظیم میکردن، میگن بعد از پیادهسازی RBAC انگار دنیاشون عوض شده و کلی تو وقتشون صرفهجویی شده."

- انطباق بهتر با مقررات: راحتتر میشه ثابت کرد که دسترسیها طبق استانداردها و قوانین داده شده.

- اصل کمترین امتیاز : راحتتر میشه این اصل مهم امنیتی رو پیاده کرد، یعنی هر کاربر فقط به حداقل دسترسیهای لازم برای انجام کارش دسترسی داشته باشه.

شناسایی انسان و دستگاه در IAM

را نیز مدیریت میکند و چرا این امر مهم است.)

یادتونه گفتیم هویت فقط برای آدما نیست؟ دقیقاً! امروزه تو شبکهها، تعداد دستگاههایی که به هم وصل میشن و نیاز به دسترسی دارن، شاید حتی از تعداد کاربرای انسانی هم بیشتر باشه. از کامپیوتر و موبایل شخصی گرفته تا سرورها، پرینترهای تحت شبکه، دوربینهای مداربسته، و حتی دستگاههای اینترنت اشیاء مثل سنسورهای هوشمند یا یخچالهای هوشمند!

IAM باید بتونه هویت همه این دستگاهها رو هم شناسایی و مدیریت کنه. چرا؟ چون اگه یه دستگاه ناشناس یا آلوده به شبکه وصل بشه، میتونه یه فاجعه امنیتی به بار بیاره. پس، سیستم IAM باید بتونه:

- 🎯 دستگاههای مجاز رو شناسایی کنه.

- 🎯 وضعیت امنیتیشون رو بررسی کنه .

- 🎯 بر اساس هویت و وضعیتشون، بهشون دسترسی مناسب بده.

مدیریت هویت دستگاهها، مخصوصاً با رشد روزافزون IoT، داره روز به روز مهمتر میشه.

ورود یکپارچه SSO و مزایای آن

"یکی از دغدغههای همیشگی کاربرها اینه که چرا باید این همه نام کاربری و پسورد مختلف رو برای برنامههای مختلف حفظ کنیم؟!" خب، خبر خوب اینه که ورود یکپارچه اومده که این مشکل رو حل کنه!

SSO یعنی شما فقط یک بار نام کاربری و پسوردتون رو وارد میکنید ، و بعدش به طور خودکار به همه برنامهها و سرویسهایی که بهشون دسترسی دارید، وارد میشید، بدون اینکه لازم باشه دوباره و دوباره پسورد بزنید. چه حالی میده، نه؟ 😎

✅ مزایای SSO چیه؟

- بهبود تجربه کاربری: کی از وارد کردن چندباره پسورد خوشش میاد؟ SSO کار رو برای کاربرا خیلی راحتتر میکنه.

- کاهش خستگی رمز عبور : وقتی کاربرا مجبورن کلی پسورد یادشون بمونه، معمولاً یا پسوردهای ساده انتخاب میکنن، یا یه پسورد رو برای همه جا استفاده میکنن، یا حتی پسوردشون رو یه جا یادداشت میکنن! SSO این ریسکها رو کم میکنه.

- افزایش امنیت : شاید فکر کنید یه پسورد برای همه جا خطرناکه، ولی اگه SSO با احراز هویت چندعاملی ترکیب بشه، اتفاقاً امنیت رو بالاتر هم میبره. چون فقط یه نقطه ورود اصلی دارید که میتونید حسابی روش تمرکز کنید و امنش کنید.

- کاهش هزینههای پشتیبانی IT : تعداد درخواستهای مربوط به "پسوردم یادم رفته" به شدت کم میشه.

البته یادتون باشه، اگه اون یه دونه پسورد اصلی SSO لو بره، اوضاع خیلی خراب میشه! پس امنیت اون پسورد و استفاده از MFA کنار SSO خیلی حیاتیه. اگه در مورد پیادهسازی SSO یا امنیتش سوالی داشتید، بچههای متخصص ما تو رایانه کمک آمادهان تا تلفنی یا حتی حضوری کمکتون کنن.

کافیه یه تماس با ما بگیرید با شماره 9099071540با تلفن ثابت یا شماره 0217129 با تلفن همراه.

لغو دسترسی خودکار بهینهسازی دسترسی کاربر

را توضیح دهید، به ویژه زمانی که یک کارمند سازمان را ترک میکند یا نقش او تغییر میکند.)

خب، یه کارمند جدید میاد، براش اکانت میسازیم و دسترسیهای لازم رو بهش میدیم. این میشه Provisioning. اما چی میشه وقتی یه کارمند از شرکت میره؟ یا نقشش عوض میشه و دیگه به یه سری دسترسیها نیاز نداره؟ اینجاست که لغو دسترسی اهمیت پیدا میکنه.

اگه دسترسیهای یه کارمندی که رفته هنوز فعال باشه، این یه ریسک امنیتی خیلی بزرگه! یا اگه کسی نقشش عوض شده ولی هنوز دسترسیهای قبلیش رو داره، ممکنه به اطلاعاتی دست پیدا کنه که نباید. "خیلی از شرکتها متاسفانه به این بخش کمتر توجه میکنن و بعداً با مشکلات امنیتی جدی روبرو میشن."

لغو دسترسی خودکار یعنی به محض اینکه وضعیت یه کارمند تغییر میکنه ، سیستم IAM به طور خودکار همه دسترسیهاش رو لغو یا غیرفعال میکنه. این کار:

- 🧩 امنیت رو به شدت بالا میبره.

- 🧩 جلوی خطاهای انسانی رو میگیره .

- 🧩 در زمان صرفهجویی میکنه.

پس یادتون باشه، Provisioning و Deprovisioning دو روی یه سکهان و هر دو به یک اندازه مهمن.

اجزای کلیدی یک سیستم IAM

یه سیستم IAM از چندتا بخش اصلی تشکیل شده که با هم کار میکنن. بیاید باهاشون آشنا بشیم.

ارائهدهندگان هویت

ارائهدهنده هویت قلب تپنده سیستم IAM شماست. ❤️ IdPهمون جاییه که هویت کاربرها ایجاد، نگهداری و مدیریت میشه. وظیفه اصلی IdP اینه که هویت کاربر رو تأیید کنه .

وقتی شما میخواید به یه برنامه یا سرویس وارد بشید، اون برنامه از IdP میپرسه "آیا این کاربر همونیه که ادعا میکنه؟". اگه IdP تأیید کرد، اون وقت برنامه به شما اجازه ورود میده .

🟣 نمونههای معروف IdP:

- :Microsoft Active Directory احتمالاً معروفترین IdP داخلی برای سازمانهاست. خیلی از ماها که تو شرکتها کار میکنیم، با اکانت AD وارد سیستمهامون میشیم.

- سرویسهای ابری مثل Azure AD، Okta، Auth0: اینها IdPهای مبتنی بر ابر هستن که امکانات زیادی مثل SSO و MFA رو ارائه میدن و برای مدیریت هویت تو برنامههای ابری و حتی داخلی خیلی پرکاربردن.

IdP مثل گاوصندوقی میمونه که اطلاعات هویتی کاربرای شما توش نگهداری میشه، پس امنیتش فوقالعاده مهمه! Vault

ابزارها و فناوریهای مدیریت دسترسی

برای اینکه بتونیم اون سیاستهای دسترسی رو که تعریف کردیم، اعمال و مدیریت کنیم، به یه سری ابزار و فناوری نیاز داریم. این ابزارها به مدیران سیستم کمک میکنن که:

- ☀ کاربرها و نقشهاشون رو مدیریت کنن: کی چه نقشی داره؟ چه دسترسیهایی بهش داده شده؟

- ☀ سیاستهای دسترسی رو تعریف و اعمال کنن: مثلاً اینکه کاربرای گروه "بازاریابی" فقط در ساعات کاری به فلان پایگاه داده دسترسی داشته باشن.

- ☀ فعالیتهای کاربرها رو نظارت و گزارشگیری کنن: کی، کی و کجا وارد سیستم شده؟ چه کارهایی انجام داده؟ این برای پیدا کردن فعالیتهای مشکوک و ممیزیهای امنیتی خیلی مهمه.

- ☀ با بقیه سیستمها یکپارچه بشن: مثلاً از طریق APIها با برنامههای دیگه ارتباط برقرار کنن.

این ابزارها معمولاً به شکل یه داشبورد مدیریتی مرکزی ارائه میشن که مدیر سیستم میتونه از طریق اون همه چیز رو کنترل کنه.

سرورها توسط شرکتهای مختلفی تولید میشوند که یکی از معتبرترین آنها HP است. برای نمونه، میتوانید بررسی سرور اچ پی سری 10 GEN HP را مطالعه کنید تا با قابلیتهای یک سرور مدرن آشنا شوید

ویژگیهای ضروری یک راهحل قدرتمند IAM

اگه دارید به فکر پیادهسازی یه سیستم IAM میفتید یا میخواید سیستم فعلیتون رو ارزیابی کنید، حواستون به این ویژگیهای ضروری باشه:

- ✅ احراز هویت چندعاملی : این روزا نداشتن MFA یعنی یه ضعف امنیتی بزرگ. برای اطلاعات بیشتر در مورد اهمیت روشهای تامین امنیت شبکه از جمله انتخاب پسوردهای قوی، مقاله دیگر ما را مطالعه کنید. ورود یکپارچه : برای راحتی کاربرا و کاهش ریسک پسوردهای ضعیف.

- ✅ ورود یکپارچه : برای راحتی کاربرا و کاهش ریسک پسوردهای ضعیف.

- ✅ کنترل دسترسی مبتنی بر نقش : برای مدیریت سادهتر و دقیقتر دسترسیها.

- ✅ مدیریت چرخه عمر هویت : از ایجاد هویت تا اصلاح و در نهایت لغو دسترسی به صورت خودکار یا نیمهخودکار.

- ✅ گزارشگیری و ممیزی : باید بتونید ببینید کی به چی دسترسی داره و کی چه کارهایی انجام داده. این برای امنیت و انطباق با مقررات حیاتیه.

- ✅ مقیاسپذیری : سیستم باید بتونه با رشد سازمان شما و تعداد کاربرها و دستگاهها، خودشو تطبیق بده.

- ✅ یکپارچهسازی آسان: باید بتونه به راحتی با برنامهها و سیستمهای موجود شما یکپارچه بشه.

- ✅ سلف سرویس : خوبه که کاربرا بتونن یه سری کارهای ساده مثل ریست کردن پسوردشون رو خودشون انجام بدن تا بار کاری تیم IT کم بشه.

"تو کامنتهای یه ویدیوی آموزشی دیدم که خیلیها میگفتن قبل از انتخاب یه راهکار IAM، حتماً یه دمو ازش ببینید و مطمئن بشید که این ویژگیهای کلیدی رو داره." این توصیه خیلی خوبیه

مزایای پیادهسازی IAM در شبکه شما

خب، این همه در مورد IAM حرف زدیم. حالا سوال اینه که پیادهسازیش چه سودی برای ما داره؟ بیاید چندتا از مهمترین مزایاش رو با هم مرور کنیم.

تقویت امنیت شبکه با IAM

این که دیگه اظهر من الشمس! اصلیترین و بزرگترین مزیت IAM، تقویت امنیت شبکه است. چطوری؟

- ⚠️ کنترل دقیق دسترسیها: با IAM مطمئن میشید که فقط افراد و دستگاههای مجاز به منابع حساس دسترسی دارن. این یعنی جلوی یه عالمه تهدید داخلی و خارجی رو میگیرید.

- ⚠️ کاهش سطح حمله : وقتی دسترسیها محدود و کنترل شده باشن، هکرها نقاط کمتری برای نفوذ پیدا میکنن.

- ⚠️ استفاده از MFA: همونطور که گفتیم، MFA یه لایه امنیتی خیلی قوی اضافه میکنه که دور زدنش برای مهاجمها خیلی سخته.

- ⚠️ تشخیص سریعتر فعالیتهای مشکوک: با گزارشگیری و مانیتورینگ IAM، اگه کسی سعی کنه کار غیرمجازی انجام بده، زودتر متوجه میشید.

خیلی از سازمانهایی که قربانی حملات سایبری شدن، بعداً فهمیدن که یکی از دلایل اصلی، ضعف تو سیستم مدیریت هویت و دسترسیشون بوده. پس IAM مثل یه سپر دفاعی قوی برای شبکهتونه.

بهبود انطباق و کاهش ریسکهای ممیزی

امروزه خیلی از کسبوکارها، مخصوصاً اونایی که با دادههای حساس مشتریان سروکار دارن، باید یه سری قوانین و مقررات خاص رو رعایت کنن. مثل GDPR تو اروپا، HIPAA برای اطلاعات پزشکی، یا استانداردهایی مثل ISO 27001.

IAM نقش کلیدی تو برآورده کردن این الزامات داره:

- ✍️ کنترل دسترسی به دادههای حساس: IAM به شما کمک میکنه ثابت کنید که فقط افراد مجاز به دادههای حساس دسترسی دارن.

- ✍️ گزارشدهی برای ممیزی: سیستمهای IAM معمولاً گزارشهای دقیقی از اینکه کی به چه چیزی و کی دسترسی داشته، ارائه میدن. این گزارشها برای ممیزیهای داخلی و خارجی فوقالعاده مهمن.

- ✍️ اجرای سیاستهای امنیتی: IAM ابزاریه برای اجرای سیاستهای امنیتی سازمان در مورد دسترسی به اطلاعات.

"یکی از مشتریهای رایانه کمک که تو حوزه مالی فعالیت میکرد، میگفت بعد از پیادهسازی IAM، فرآیند ممیزی سالانهشون از چند هفته به چند روز کاهش پیدا کرده، چون تمام گزارشهای لازم رو به راحتی از سیستم میگرفتن!" این یعنی صرفهجویی تو وقت و هزینه، و البته کاهش استرس ممیزی!

افزایش بهرهوری و کارایی عملیاتی

شاید فکر کنید IAM فقط برای امنیته، ولی جالبه بدونید که میتونه بهرهوری و کارایی سازمان رو هم بالا ببره! چطوری؟

- ورود یکپارچه : کاربرا دیگه لازم نیست کلی پسورد حفظ کنن و برای هر برنامه جداگونه لاگین کنن. این یعنی صرفهجویی تو وقت و اعصاب خوردی کمتر!

- خودکارسازی مدیریت دسترسی : وقتی یه کارمند جدید میاد یا میره، دسترسیهاش به طور خودکار تنظیم یا لغو میشه. این کار بار زیادی رو از دوش تیم IT برمیداره و فرآیندها رو سریعتر میکنه.

- سلف سرویس برای کاربران: امکاناتی مثل ریست کردن پسورد توسط خود کاربر، باعث میشه کاربرها معطل تیم IT نشن و تیم IT هم وقتش رو صرف کارهای مهمتری بکنه.

- دسترسی سریعتر به منابع لازم: وقتی دسترسیها درست و بر اساس نقش تعریف شده باشن، کاربرا سریعتر به ابزارها و اطلاعاتی که برای کارشون نیاز دارن، میرسن.

در کل، IAM کمک میکنه کارها روانتر و سریعتر انجام بشن و همه بتونن روی وظایف اصلیشون تمرکز کنن.

صرفهجویی در هزینهها از طریق مدیریت دسترسی خودکار

و اما میرسیم به بحث شیرین پول! بله، پیادهسازی IAM در ابتدا ممکنه هزینه داشته باشه، ولی در درازمدت میتونه باعث صرفهجویی قابل توجهی در هزینهها بشه:

- 🏢 کاهش هزینههای ناشی از نقض امنیتی: هزینه یه رخنه امنیتی میتونه سر به فلک بکشه! IAM با جلوگیری از این اتفاقات، جلوی این هزینههای هنگفت رو میگیره.

- 🏢 کاهش هزینههای پشتیبانی IT: با SSO و امکانات سلف سرویس، تعداد تماسها با بخش پشتیبانی IT برای مشکلات مربوط به پسورد و دسترسی خیلی کمتر میشه. این یعنی تیم IT میتونه کوچیکتر باشه یا روی پروژههای مهمتری کار کنه.

- 🏢 کاهش هزینههای عملیاتی: خودکارسازی فرآیندهای Provisioning و Deprovisioning یعنی نیاز به کار دستی کمتر و در نتیجه هزینه نیروی انسانی کمتر.

- 🏢 کاهش هزینههای ممیزی: همونطور که گفتیم، IAM فرآیند ممیزی رو سادهتر و کمهزینهتر میکنه.

پس به IAM به چشم یه سرمایهگذاری نگاه کنید، نه هزینه. یه سرمایهگذاری که هم امنیت شبکه رو تضمین میکنه و هم در درازمدت پولتون رو حفظ میکنه.

گزینههای پیادهسازی IAM ابری در مقابل داخلی

خب، اگه تصمیم گرفتید IAM رو پیادهسازی کنید، دوتا گزینه اصلی پیش روتونه: یا از راهحلهای ابری استفاده کنید، یا برید سراغ راهحلهای داخلی . بیاید ببینیم هر کدوم چه مزایا و معایبی دارن.

IAM ابری در مقابل IAM داخلی: انتخاب رویکرد مناسب

انتخاب بین IAM ابری و داخلی بستگی به خیلی چیزا داره: اندازه سازمانتون، بودجهتون، سطح تخصص تیم IT، الزامات امنیتی و انطباقی، و اینکه چقدر از زیرساختهاتون از قبل تو ابر هستن.

IAM✅ داخلی :

- 👍 مزایا:

- کنترل کامل: شما کنترل کامل روی سختافزار، نرمافزار و دادههای IAM دارید. این برای سازمانهایی که الزامات امنیتی خیلی سفت و سختی دارن یا میخوان دادههاشون تحت هیچ شرایطی از محیط خودشون خارج نشه، مهمه.

- یکپارچهسازی عمیقتر با سیستمهای داخلی: اگه بیشتر سیستمهاتون داخلی هستن، شاید یکپارچهسازی با یه IAM داخلی راحتتر باشه.

- 👎 معایب:

- هزینه اولیه بالا: نیاز به خرید سرور، لایسنس نرمافزار و استخدام یا آموزش نیروی متخصص برای نصب و نگهداری داره.

- مسئولیت نگهداری و آپدیت: همه کارهای مربوط به نگهداری، پشتیبانگیری، آپدیت و امنیت سیستم به عهده خودتونه. این میتونه خیلی وقتگیر و پرهزینه باشه.

- مقیاسپذیری سختتر: اگه سازمانتون سریع رشد کنه، افزایش ظرفیت سیستم IAM داخلی میتونه چالشبرانگیز باشه.

IAM✅ ابری یا IDaaS :

- 👍 مزایا:

- هزینه اولیه کمتر: معمولاً به صورت اشتراک ماهانه یا سالانه پرداخت میکنید و نیازی به سرمایهگذاری سنگین اولیه روی سختافزار ندارید.

- نگهداری و آپدیت توسط ارائهدهنده: دیگه نگران نگهداری، آپدیت و امنیت زیرساخت نیستید. این کارها رو خود شرکت ارائهدهنده سرویس انجام میده.

- مقیاسپذیری آسان: به راحتی میتونید با رشد سازمانتون، ظرفیت سرویس رو افزایش بدید.

- دسترسی از همهجا: کاربرا میتونن از هر جایی و با هر دستگاهی به سرویسها دسترسی داشته باشن .

- امکانات پیشرفته: خیلی از ارائهدهندههای IDaaS امکانات مدرنی مثل MFA پیشرفته، تحلیل رفتار کاربر و... رو ارائه میدن.

- 👎 معایب:

- وابستگی به ارائهدهنده سرویس: اگه ارائهدهنده سرویس دچار مشکل بشه، سیستم IAM شما هم ممکنه از کار بیفته. .

- نگرانیهای مربوط به حریم خصوصی و امنیت دادهها: چون دادههای هویتی شما روی سرورهای یه شرکت دیگه نگهداری میشه، باید مطمئن بشید که اون شرکت استانداردهای امنیتی لازم رو رعایت میکنه.

- نیاز به اتصال اینترنت پایدار: برای استفاده از سرویسهای ابری، اتصال به اینترنت ضروریه.

کدوم رو انتخاب کنیم؟

- 🎉 اگه یه سازمان کوچیک یا متوسط هستید و منابع IT محدودی دارید، یا اگه بیشتر برنامههاتون ابری هستن، احتمالاً IDaaS گزینه بهتری براتونه.

- 🎉 اگه یه سازمان بزرگ با الزامات امنیتی خیلی خاص هستید و تیم IT قوی دارید و میخواید کنترل کامل روی همه چیز داشته باشید، شاید IAM داخلی مناسبتر باشه.

- 🎉 البته یه رویکرد ترکیبی هم وجود داره که از هر دو مدل استفاده میکنه.

"یادمه یکی از کاربرها تو فروم رایانه کمک پرسیده بود که برای یه استارتاپ کوچیک کدوم بهتره؟ ما معمولاً به استارتاپها و کسبوکارهای کوچیک، راهکارهای ابری رو پیشنهاد میکنیم چون هم راهاندازیش سریعتره و هم هزینههای اولیهاش کمتره." اگه هنوز تو انتخاب شک دارید، کارشناسهای رایانه کمک میتونن با بررسی شرایط شما، بهترین گزینه رو بهتون پیشنهاد بدن. با شماره 9099071540 با تلفن ثابت یا شماره 0217129 با تلفن همراه یه تماس بگیرید، ضرر نمیکنید!

هویت به عنوان سرویس ) یک راهحل IAM مبتنی بر ابر )

همونطور که تو بخش قبلی اشاره کردیم، هویت به عنوان سرویس یه مدل ارائه IAM هست که کاملاً روی ابر کار میکنه. ☁️ یعنی شما به جای اینکه خودتون سرور بخرید و نرمافزار نصب و نگهداری کنید، از یه شرکت دیگه که این سرویس رو ارائه میده، اشتراک میخرید.

فکر کنید مثل اجاره کردن یه آپارتمان مبلهست. دیگه لازم نیست خودتون خونه بخرید، وسایل بخرید، نگران تعمیرات باشید. فقط اجاره رو پرداخت میکنید و از امکانات استفاده میکنید. IDaaS هم تقریباً همینه برای مدیریت هویت!

مزایای اصلی IDaaS که قبلاً هم بهشون اشاره کردیم، ایناست:

- 🌐 راهاندازی سریع و آسان: خیلی سریعتر از سیستمهای داخلی میتونید شروع به کار کنید.

- 🌐 کاهش هزینههای اولیه : نیازی به سرمایهگذاری روی سختافزار و نرمافزار نیست. هزینهها بیشتر عملیاتی هستن.

- 🌐 نگهداری و بهروزرسانی توسط ارائهدهنده: دیگه دغدغه آپدیت و پچهای امنیتی رو ندارید.

- 🌐 مقیاسپذیری بالا: به راحتی میتونید با رشد کسبوکارتون، سرویس رو گسترش بدید.

- 🌐 دسترسی به امکانات پیشرفته: خیلی از ارائهدهندههای IDaaS امکاناتی مثل آنالیز رفتار کاربر، هوش مصنوعی برای تشخیص تهدیدات و... رو ارائه میدن که پیادهسازیشون به صورت داخلی خیلی سخته.

معروفترین ارائهدهندههای IDaaS تو دنیا شرکتهایی مثل Okta، Azure AD، Ping Identity، و Auth0 هستن.

جایگاه IAM در معماری ابری کجاست؟

عمل میکند و چرا برای امنیت و مدیریت منابع ابری حیاتی است.

وقتی صحبت از رایانش ابری میشه، IAM حتی از قبل هم مهمتر میشه! چرا؟ چون تو محیط ابری، دیگه خبری از اون دیوارهای فیزیکی و مرزهای مشخص شبکه سنتی نیست. منابع شما روی سرورهای یه شرکت دیگه تو اینترنت قرار دارن و از هر جایی قابل دسترسی هستن .

پس کنترل اینکه "کی به چی دسترسی داره" تو ابر، فوقالعاده حیاتیه. همه ارائهدهندههای بزرگ ابری مثل AWS ، Microsoft Azure، و Google Cloud Platform سرویسهای IAM مخصوص خودشون رو دارن. این سرویسها به شما اجازه میدن:

- ✅ هویت کاربرها و سرویسها رو مدیریت کنید.

- ✅ نقشها و مجوزهای دقیق برای دسترسی به منابع ابری تعریف کنید. .

- ✅ از MFA برای افزایش امنیت استفاده کنید.

- ✅ فعالیتها رو مانیتور و لاگ کنید.

بدون یه پیکربندی درست IAM تو ابر، انگار در خونهتون رو باز گذاشتید! پس اگه دارید از سرویسهای ابری استفاده میکنید یا قصد دارید به سمت ابر مهاجرت کنید، اولین چیزی که باید حسابی روش وقت بذارید و یاد بگیرید، سرویس IAM اون پلتفرم ابریه. "خیلی از کاربرها گزارش دادن که پیچیدگیهای اولیه IAM تو ابر براشون چالشبرانگیز بوده، ولی بعد از اینکه بهش مسلط شدن، فهمیدن که چقدر قدرتمند و ضروریه."

پیادهسازی IAM: بهترین شیوهها و ملاحظات

خب، حالا که با IAM و مزایاش آشنا شدیم، اگه بخوایم یه سیستم IAM رو پیادهسازی کنیم، باید به چه نکاتی توجه کنیم؟

ایجاد یک استراتژی قدرتمند IAM: راهنمای گام به گام

پیادهسازی IAM یه پروژه بزرگه و نیاز به برنامهریزی دقیق داره. نمیشه همینجوری یهویی شروع کرد! 🚀 باید یه استراتژی IAM مدون داشته باشید. اینم یه راهنمای گام به گام کلی:

- ارزیابی وضعیت موجود :

- الان سیستم مدیریت هویت و دسترسیتون چطوریه؟

- چه کاربرها، دستگاهها و برنامههایی دارید؟

- چه منابع و دادههای حساسی دارید که باید محافظت بشن؟

- نقاط ضعف و ریسکهای امنیتی فعلیتون چیه؟

- "خیلی از سازمانها تو این مرحله از مشاورهای خارجی مثل بچههای رایانه کمک کمک میگیرن تا یه دید بیطرف و تخصصی از وضعیتشون داشته باشن."

- تعیین اهداف و الزامات :

- از پیادهسازی IAM چی میخواید به دست بیارید؟

- چه ویژگیهایی براتون اولویت داره؟

- چه الزامات قانونی و صنعتی باید رعایت کنید؟

- بودجهتون چقدره؟

- انتخاب راهحل مناسب :

- بر اساس اهداف و الزاماتتون، تصمیم بگیرید که میخواید از راهحل ابری استفاده کنید یا داخلی یا ترکیبی.

- محصولات و ارائهدهندههای مختلف رو بررسی و مقایسه کنید. دمو بگیرید، نظرات بقیه رو بخونید.

- طراحی و برنامهریزی برای پیادهسازی :

- یه نقشه راه دقیق برای پیادهسازی تهیه کنید. کی قراره چه کاری انجام بده؟ چقدر طول میکشه؟

- سیاستهای دسترسی و نقشها رو طراحی کنید .

- برنامهای برای آموزش کاربرا و مدیران سیستم داشته باشید.

- یه برنامه برای مهاجرت از سیستم فعلی به سیستم جدید آماده کنید.

- پیادهسازی و آزمایش :

- اول به صورت آزمایشی روی یه گروه کوچیک از کاربرها یا یه بخش خاص پیاده کنید.

- حسابی تست کنید تا مطمئن بشید همه چیز درست کار میکنه و مشکلی پیش نمیاد.

- "یکی از دوستان تو یه فروم نوشته بود که تو مرحله تست، کلی مشکل ریز و درشت پیدا کردن که اگه همون اول سراسری پیاده کرده بودن، فاجعه میشد! پس تست خیلی مهمه."

- اجرای سراسری و آموزش :

- بعد از موفقیتآمیز بودن تست، سیستم رو برای همه کاربرها اجرا کنید.

- حتماً به کاربرها آموزش بدید که چطور از سیستم جدید استفاده کنن.

- نظارت، نگهداری و بهبود مستمر :

- کار با پیادهسازی تموم نمیشه! باید به طور مداوم سیستم رو نظارت کنید، مشکلات احتمالی رو برطرف کنید، و با توجه به نیازهای جدید سازمان و تهدیدات جدید، سیستم رو بهروز و بهینه نگه دارید.

این یه فرآیند چرخهایه. IAM یه موجود زنده است که باید دائم بهش رسیدگی بشه.

انتخاب ابزارها و فناوریهای مناسب IAM

انتخاب ابزار درست، نصف راهه! وقتی دارید دنبال یه راهحل IAM میگردید، به این فاکتورها خوب دقت کنید:

- 🔄 مقیاسپذیری : آیا این ابزار میتونه با رشد سازمان شما هماهنگ بشه؟ اگه تعداد کاربراتون دو برابر بشه، به مشکل نمیخوره؟

- 🔄 قابلیت یکپارچهسازی : چقدر راحت با برنامهها و سیستمهای فعلی شما یکپارچه میشه؟ آیا APIهای خوبی برای توسعهدهندهها داره؟

- 🔄 مجموعه ویژگیها : آیا تمام ویژگیهای ضروری که قبلاً گفتیم رو داره؟ آیا ویژگیهای پیشرفتهتری که ممکنه در آینده بهشون نیاز پیدا کنید رو هم پشتیبانی میکنه؟

- 🔄 سهولت استفاده : هم برای مدیران سیستم و هم برای کاربرای نهایی، کار باهاش راحته؟ رابط کاربریش خوبه؟

- 🔄 امنیت : خود اون ابزار چقدر امنه؟ آیا گواهینامههای امنیتی معتبری داره؟ چطور از دادههای هویتی محافظت میکنه؟

- 🔄 پشتیبانی و جامعه کاربری : آیا ارائهدهنده، پشتیبانی خوبی ارائه میده؟ آیا جامعه کاربری فعالی داره که بشه ازشون کمک گرفت و تجربه کسب کرد؟

- 🔄 هزینه : هزینه اولیه، هزینه اشتراک، هزینههای پنهان احتمالی چقدره؟ آیا با بودجه شما میخونه؟ 💸

- 🔄 انطباق با مقررات : آیا به شما کمک میکنه الزامات قانونی و صنعتی خاصی که دارید رو برآورده کنید؟

"پیشنهاد ما تو رایانه کمک اینه که قبل از تصمیم نهایی، حتماً چندتا گزینه رو با هم مقایسه کنید، ازشون دمو بخواید، و اگه ممکنه یه دوره آزمایشی رایگان ازشون بگیرید تا خودتون باهاشون کار کنید و ببینید کدوم بیشتر به دلتون میشینه و با نیازهای شما جوره."

یکی از قابلیتهای مهم در سرورها، امکان تعویض قطعات بدون خاموش کردن سیستم است. در این زمینه، درک تفاوت Hot Swap و Hot Plug در شبکه های کامپیوتری اهمیت پیدا میکند

یکپارچهسازی IAM با زیرساخت شبکه موجود

این یکی از بخشهای حساس و چالشبرانگیز پیادهسازی IAM هست. شما یه سیستم IAM جدید میارید، ولی کلی برنامه، پایگاه داده، و سرویس قدیمی و جدید دیگه هم تو شبکهتون دارید که باید با این سیستم IAM جدید حرف بزنن و هماهنگ بشن.

چالشهای رایج:

- برنامههای قدیمی : خیلی از برنامههای قدیمی برای کار با سیستمهای IAM مدرن طراحی نشدن. یکپارچهسازی با اینها میتونه خیلی سخت باشه.

- تنوع سیستمها: اگه تو سازمانتون از انواع و اقسام سیستمعاملها، پایگاههای داده، و برنامههای مختلف استفاده میکنید، یکپارچهسازی با همهشون میتونه پیچیده باشه.

- نیاز به دانش فنی: تیم شما باید دانش فنی کافی برای انجام این یکپارچهسازیها رو داشته باشه، یا از کمک متخصصین بیرونی استفاده کنید.

- اختلال در سرویسها: اگه یکپارچهسازی درست انجام نشه، ممکنه باعث قطعی یا اختلال تو کارکرد برنامههای موجود بشه. 😱

📌 ملاحظات مهم:

- برنامهریزی دقیق: قبل از شروع، دقیقاً مشخص کنید چه سیستمهایی باید با IAM یکپارچه بشن و چطوری.

- استفاده از استانداردها: تا جایی که ممکنه از پروتکلهای استاندارد مثل SAML، OpenID Connect، SCIM برای یکپارچهسازی استفاده کنید.

- آزمایش کامل: هر یکپارچهسازی رو قبل از اینکه برای همه کاربرها فعال کنید، حسابی تست کنید.

- مستندسازی: تمام مراحل و تنظیمات یکپارچهسازی رو مستند کنید.

- کمک گرفتن از متخصصین: اگه احساس میکنید این کار از توان تیم شما خارجه، اصلاً خجالت نکشید و از شرکتهای متخصص تو این زمینه کمک بگیرید. بعضی وقتا یه کمک کوچیک میتونه جلوی یه فاجعه بزرگ رو بگیره!

حفاظت از پیادهسازی IAM شما: اقدامات امنیتی

خب، ما سیستم IAM رو پیاده کردیم که امنیت شبکهمون رو بالا ببره. ولی خود این سیستم IAM هم اگه امن نباشه، میتونه تبدیل به پاشنه آشیل ما بشه! 🦶🏹 اگه یه هکر بتونه به سیستم IAM شما نفوذ کنه، یعنی کلید همه درها رو به دست آورده! 🗝️ پس امنیت خود سیستم IAM فوقالعاده مهمه.

چندتا اقدام امنیتی ضروری برای حفاظت از سیستم IAM:

🔥 رمزهای عبور قوی و منحصربهفرد برای ادمینها: اکانتهای ادمین سیستم IAM باید رمزهای خیلی پیچیده و طولانی داشته باشن و این رمزها نباید جای دیگهای استفاده بشن.

🔥 احراز هویت چندعاملی برای دسترسی به کنسول IAM: هر کسی که میخواد وارد داشبورد مدیریتی IAM بشه ، باید حتماً از MFA استفاده کنه. این یه باید مطلقه! ❗

🔥 اصل کمترین امتیاز برای ادمینها: حتی ادمینهای IAM هم نباید دسترسی نامحدود به همه چیز داشته باشن. به هر ادمین فقط دسترسیهای لازم برای انجام وظایفش رو بدید.

🔥 مانیتورینگ و لاگبرداری منظم از فعالیتهای IAM: تمام فعالیتهایی که تو خود سیستم IAM انجام میشه باید به دقت لاگبرداری و مانیتور بشن تا هرگونه فعالیت مشکوکی سریعاً شناسایی بشه.

🔥 بهروزرسانی منظم سیستم IAM: خود نرمافزار یا سرویس IAM هم باید همیشه آپدیت باشه تا آخرین پچهای امنیتی رو داشته باشه.

🔥 محدود کردن دسترسی فیزیکی و شبکهای به سرورهای IAM : اگه از IAM داخلی استفاده میکنید، سرورهاش باید تو یه جای امن باشن و دسترسی شبکه بهشون محدود باشه.

🔥 برنامهریزی برای بازیابی از فاجعه : اگه خدای نکرده سیستم IAM دچار مشکل جدی شد، باید بتونید سریعاً برش گردونید.

خلاصه که با سیستم IAM خودتون شوخی نکنید! امنیتش رو خیلی جدی بگیرید.

روندهای نوظهور و آینده IAM

دنیای فناوری همیشه در حال تغییره و IAM هم از این قاعده مستثنی نیست. بیاید ببینیم چه چیزهای جدیدی تو این حوزه داره اتفاق میفته و آینده به چه سمتی میره.

هویت مبتنی بر اعتماد صفر و IAM: پارادایم جدید امنیتی

اعتماد صفر و IAM دست در دست هم، امنیت رو به یه سطح جدیدی میرسونن. خیلی از کارشناسای امنیتی معتقدن که آینده امنیت شبکه در گرو پیادهسازی کامل مدل اعتماد صفره و IAM ستون فقرات این مدله. پیادهسازی اعتماد صفر و IAM، به ویژه هنگامی که نیاز به ایجاد ارتباط امن بین دو شبکه کامپیوتری یا بیشتر وجود دارد، اهمیت دوچندان پیدا میکند. برای آشنایی با روشهای برقراری اینگونه اتصالات امن، مقاله دیگر ما را از دست ندهید.

یکی از داغترین بحثهای این روزهای دنیای امنیت، "اعتماد صفر" هست. ایده اصلی اعتماد صفر اینه: "هیچوقت به هیچکس و هیچچیز اعتماد نکن، همیشه تأیید کن!" .

تو مدلهای امنیتی سنتی، ما معمولاً به چیزهایی که "داخل" شبکه بودن، اعتماد میکردیم . ولی اعتماد صفر میگه فرقی نمیکنه کاربر از کجا وصل میشه ، یا از چه دستگاهی استفاده میکنه ، هر بار که میخواد به یه منبعی دسترسی پیدا کنه، باید هویتش و وضعیت امنیتی دستگاهش به دقت بررسی و تأیید بشه و فقط حداقل دسترسی لازم بهش داده بشه. 🕵️♂️

IAM نقش مرکزی تو پیادهسازی معماری اعتماد صفر داره. چون برای اینکه بتونید هر بار هویت رو تأیید کنید و دسترسی مناسب بدید، به یه سیستم IAM قوی و هوشمند نیاز دارید که بتونه:

🚀 هویت کاربر و دستگاه رو با دقت بالا تشخیص بده.

🚀 از MFA و روشهای احراز هویت پیشرفته استفاده کنه.

🚀 بر اساس زمینه و شرایط تصمیم بگیره که چه سطحی از دسترسی مجازه.

🚀 به طور مداوم ریسکها رو ارزیابی کنه.

اعتماد صفر و IAM دست در دست هم، امنیت رو به یه سطح جدیدی میرسونن. "خیلی از کارشناسای امنیتی معتقدن که آینده امنیت شبکه در گرو پیادهسازی کامل مدل اعتماد صفره و IAM ستون فقرات این مدله."

نقشه راه IAM: انطباق با نیازهای در حال تحول شبکه

و چگونگی تطبیق IAM با این روندها اشاره کنید.

شبکهها و فناوریها دارن با سرعت سرسامآوری تغییر میکنن و IAM هم باید خودش رو با این تغییرات وفق بده. چندتا از روندهایی که IAM باید براشون آماده باشه:

- اینترنت اشیاء : تعداد دستگاههای IoT داره به صورت انفجاری زیاد میشه. مدیریت هویت و دسترسی این همه دستگاه ریز و درشت که شاید حتی رابط کاربری هم نداشته باشن، یه چالش بزرگه. IAM باید بتونه هویت این دستگاهها رو به صورت خودکار و مقیاسپذیر مدیریت کنه.

- هوش مصنوعی و یادگیری ماشین : AI و ML میتونن به IAM کمک کنن تا هوشمندتر بشه. مثلاً برای تشخیص رفتار غیرعادی کاربر و شناسایی تهدیدات به صورت خودکار، یا برای ارائه دسترسیهای پویاتر بر اساس ریسک. از طرف دیگه، خود سیستمهای AI هم نیاز به مدیریت هویت و دسترسی دارن!

- رایانش لبهای : با انتقال پردازش به لبه شبکه ، IAM هم باید بتونه تو این محیطهای توزیعشده کار کنه و هویتها و دسترسیها رو در لبه هم مدیریت کنه.

- هویت غیرمتمرکز و بلاکچین: ایدههایی مثل اینکه کاربر کنترل کامل روی هویت دیجیتالش داشته باشه و از فناوریهایی مثل بلاکچین برای این کار استفاده بشه، داره مطرح میشه. این میتونه مدل سنتی IAM رو متحول کنه.

- Passwordless Authentication : تلاش برای حذف کامل رمزهای عبور و استفاده از روشهای امنتر و راحتتر مثل بیومتریک، کلیدهای امنیتی فیزیکی ، یا اپلیکیشنهای Authenticator

- IAM باید به طور مداوم نوآوری کنه تا بتونه پاسخگوی این نیازهای جدید و پیچیده باشه.

فرآیند نصب و راه اندازی انواع سیستم های ذخیره سازی شبکه نیازمند دانش فنی است که ما در مقالهای جداگانه به صورت گام به گام به آن پرداختهایم

چگونه کلادفلر و سرویسهای مشابه به IAM در فضای ابری کمک میکنند

شرکتهایی مثل Cloudflare یا Zscaler که شاید بیشتر به خاطر سرویسهای CDN یا امنیت وبشون معروف باشن، دارن به طور فزایندهای وارد حوزه IAM هم میشن، مخصوصاً برای کمک به پیادهسازی مدل اعتماد صفر.

سرویسهایی مثل Cloudflare Access یا Zscaler Private Access به سازمانها کمک میکنن که دسترسی کاربرها به برنامههای کاربردیشون رو بدون نیاز به VPNهای سنتی، امن کنن.

این سرویسها چطور کار میکنن؟ :

- وقتی یه کاربر میخواد به یه برنامه دسترسی پیدا کنه، درخواستش اول میره به سمت شبکه این سرویسدهندهها .

- اونجا، هویت کاربر و وضعیت امنیتی دستگاهش با استفاده از IdP شما و سیاستهایی که شما تعریف کردید، بررسی میشه .

- اگه همه چیز اوکی بود، یه تونل امن و مستقیم بین کاربر و اون برنامه برقرار میشه.

✅ مزایای این رویکرد:

- امنیت بیشتر: چون دیگه لازم نیست کاربرها رو به کل شبکه داخلیتون وصل کنید . فقط به همون برنامهای که نیاز دارن دسترسی پیدا میکنن.

- تجربه کاربری بهتر: معمولاً سریعتر و راحتتر از VPNهای سنتی هستن.

- مدیریت متمرکز: میتونید دسترسی به همه برنامههاتون رو از یه جا مدیریت کنید.

- کمک به پیادهسازی اعتماد صفر: این سرویسها ذاتاً بر اساس اصول اعتماد صفر طراحی شدن.

این سرویسها دارن جایگزین خیلی خوبی برای VPNهای قدیمی میشن، مخصوصاً تو دنیایی که کار از راه دور و استفاده از برنامههای ابری خیلی رایج شده. همانطور که اشاره شد، این سرویسها میتوانند جایگزین VPN های سنتی باشند. اما اگر همچنان از VPN استفاده میکنید یا میخواهید درباره انواع آن بیشتر بدانید، مطالعه مقاله «مقایسه انواع پروتکل های VPN 🔒 معرفی کامل» را به شما پیشنهاد میکنیم.

انطباق با مقررات و قوانین IAM

همونطور که قبلاً هم اشاره کردیم، IAM نقش خیلی مهمی تو کمک به سازمانها برای رعایت قوانین و مقررات داره.

درک الزامات قانونی برای IAM

که الزامات خاصی برای مدیریت هویت و دسترسی دارند، اشاره کنید و توضیح دهید که این الزامات معمولاً شامل چه مواردی میشوند.)

بسته به اینکه سازمان شما تو چه صنعتی فعالیت میکنه و با چه نوع دادههایی سروکار داره، ممکنه مجبور باشید یه سری قوانین و استانداردهای خاص رو رعایت کنید. چندتا از معروفترینهاشون:

- GDPR : این قانون برای حفاظت از دادههای شخصی شهروندان اتحادیه اروپا است. اگه با دادههای این افراد کار میکنید ، باید GDPR رو رعایت کنید. IAM به شما کمک میکنه دسترسی به این دادهها رو کنترل کنید و ثابت کنید که کی بهشون دسترسی داشته.

- HIPAA : این قانون برای حفاظت از اطلاعات پزشکی بیماران تو آمریکاست. IAM برای کنترل دسترسی به سوابق پزشکی الکترونیکی خیلی مهمه.

- SOX : این قانون برای شرکتهای سهامی عام تو آمریکا وضع شده تا از تقلبهای مالی جلوگیری کنه. IAM به کنترل دسترسی به سیستمهای مالی و گزارشدهی دقیق کمک میکنه.

- PCI DSS : اگه با اطلاعات کارتهای اعتباری سروکار دارید ، باید این استاندارد رو رعایت کنید. IAM برای محدود کردن دسترسی به دادههای کارتهای اعتباری حیاتیه.

این قوانین معمولاً از شما میخوان که:

- ⚖️سیاستهای روشنی برای مدیریت دسترسی داشته باشید.

- ⚖️اصل کمترین امتیاز رو رعایت کنید.

- ⚖️از احراز هویت قوی استفاده کنید.

- ⚖️فعالیتهای دسترسی رو لاگبرداری و مانیتور کنید.

- ⚖️به طور منظم دسترسیها رو بازبینی کنید.

- ⚖️ فرآیندهای مشخصی برای Provisioning و Deprovisioning داشته باشید.

"یکی از دغدغههای اصلی که مدیران IT تو کامنتها مطرح میکنن اینه که چطور میتونن همزمان این همه استاندارد مختلف رو رعایت کنن. خبر خوب اینه که یه سیستم IAM قوی میتونه پایه و اساس رعایت خیلی از این الزامات باشه."

چگونه IAM از تلاشها برای انطباق پشتیبانی میکند

چگونه به سازمانها در برآورده کردن این الزامات کمک میکنند.

IAM یه ابزار قدرتمند برای کمک به شما در مسیر انطباق با مقرراته. چطوری؟

- ⚠️ کنترل دسترسی دقیق : با IAM میتونید دقیقاً مشخص کنید کی به چه دادهها و سیستمهایی دسترسی داره. این بهتون کمک میکنه اصل کمترین امتیاز رو پیاده کنید و دسترسی به دادههای حساس رو محدود کنید.

- ⚠️ احراز هویت قوی : استفاده از MFA که یکی از ارکان IAM مدرنه، یکی از الزامات خیلی از استانداردهاست.

- ⚠️ گزارشگیری و ممیزی : سیستمهای IAM لاگهای دقیقی از اینکه کی، کی و به چه چیزی دسترسی پیدا کرده و چه کارهایی انجام داده، ثبت میکنن. این لاگها برای ممیزیهای داخلی و خارجی و اثبات انطباق، فوقالعاده ارزشمندن. 🔍

- ⚠️ مدیریت چرخه عمر هویت : فرآیندهای خودکار Provisioning و Deprovisioning تضمین میکنه که دسترسیها به موقع داده و گرفته میشن، که اینم یکی از الزامات رایج انطباقیه.

- ⚠️ بازبینی دسترسی : خیلی از سیستمهای IAM امکاناتی برای بازبینی دورهای دسترسیها دارن. یعنی مدیران به طور منظم بررسی میکنن که آیا دسترسیهای فعلی کاربرها هنوز معتبر و لازمه یا نه.

خلاصه که IAM مثل یه دستیار حرفهای به شما کمک میکنه که هم امنیتتون رو بالا ببرید و هم خیالتون از بابت رعایت قوانین و مقررات راحت باشه. اگه تو این زمینه نیاز به مشاوره تخصصیتری داشتید، بچههای رایانه کمک با تجربه زیادی که تو پیادهسازی IAM برای کسبوکارهای مختلف دارن، میتونن راهنماییتون کنن. فقط کافیه یه زنگ بزنید!

ریسکها و چالشهای بالقوه در پیادهسازی IAM

مثل هر پروژه بزرگ دیگهای، پیادهسازی IAM هم میتونه با یه سری ریسک و چالش همراه باشه. اگه از قبل اینها رو بدونید، بهتر میتونید براشون آماده بشید.

- ✅پیچیدگی : IAM میتونه خیلی پیچیده باشه، مخصوصاً تو سازمانهای بزرگ با کلی کاربر، برنامه و سیستم مختلف. طراحی، پیادهسازی و مدیریتش نیاز به تخصص و برنامهریزی دقیق داره. "خیلی از کاربرها گزارش دادن که بزرگترین چالششون تو پیادهسازی IAM، همین پیچیدگی اولیه بوده."

- ✅هزینه : همونطور که گفتیم، پیادهسازی IAM هزینه داره. هم هزینه اولیه برای خرید نرمافزار/سرویس و پیادهسازی، و هم هزینههای جاری برای نگهداری و اشتراک. باید بودجهبندی دقیقی داشته باشید.

- ✅ مقاومت در برابر تغییر : کاربرا ممکنه به روشهای قدیمی عادت کرده باشن و در مقابل تغییراتی که IAM به وجود میاره مقاومت کنن. آموزش و فرهنگسازی خیلی مهمه.

- ✅ یکپارچهسازی با سیستمهای قدیمی : اینو قبلاً هم گفتیم. وصل کردن IAM به برنامههای قدیمی میتونه یه کابوس باشه!

- ✅ انتخاب راهحل اشتباه : اگه بدون تحقیق کافی یه راهحل IAM انتخاب کنید که با نیازهای شما جور در نمیاد، هم پولتون رو هدر دادید و هم وقتتون رو.

- ✅ کمبود نیروی متخصص : پیدا کردن آدمایی که واقعاً تو زمینه IAM تخصص داشته باشن، کار راحتی نیست.

- ✅ امنیت خود سیستم IAM : اگه خود سیستم IAM امن نباشه، همه چیز به باد میره!

- ✅ مدیریت دادههای هویتی : جمعآوری، نگهداری و بهروزرسانی اطلاعات هویتی همه کاربرها و دستگاهها خودش یه چالش بزرگه.

نترسید! 😨 این چالشها به این معنی نیست که نباید IAM رو پیاده کنید. بلکه به این معنیه که باید با چشم باز و برنامهریزی دقیق جلو برید. و اگه جایی احساس کردید نیاز به کمک دارید، اصلاً تردید نکنید و از متخصصین کمک بگیرید. شما هم تجربه مشابهی از چالشهای پیادهسازی IAM داشتید یا راه حلی برای این مشکلات سراغ دارید؟ حتماً تو بخش نظرات با ما و بقیه دوستان به اشتراک بذارید. ما تو رایانه کمک همیشه از شنیدن تجربیات شما استقبال میکنیم.

با توجه به تنوع مدلها و قابلیتهای مختلف، خرید یک روتر میتواند کمی گیجکننده باشد. به همین دلیل ما در مقالهای جداگانه، نکاتی مهم برای انتخاب روتر مناسب شبکه شما را گردآوری کردهایم تا خریدی مطمئن را تجربه کنید

سوالات متداول درباره IAM در شبکه

اینجا به چندتا از سوالات رایجی که معمولاً در مورد IAM پرسیده میشه، جواب میدیم:

- هدف اصلی مدیریت هویت و دسترسی چیست؟

خیلی ساده: مطمئن بشیم که فرد درست، به منابع درست، در زمان درست و به دلایل درست دسترسی داره. هدف اصلی، افزایش امنیت و کنترل دسترسیهاست

- IAM چه تفاوتی با مدیریت دسترسی ممتاز دارد؟

IAM یه مفهوم کلیتره که مدیریت هویت و دسترسی همه کاربرها و دستگاهها رو شامل میشه. PAM یه زیرمجموعه از IAM هست که به طور خاص روی مدیریت و کنترل دسترسیهای ممتاز یا ادمین تمرکز داره. این دسترسیها خیلی حساسن چون اگه لو برن، خسارت زیادی به بار میارن.

- اجزای کلیدی یک سیستم IAM کدامند؟

ارائهدهنده هویت ، ابزارهای مدیریت دسترسی، سیستمهای احراز هویت ، سیستمهای مجوزدهی ، و ابزارهای گزارشگیری و مانیتورینگ.

- مزایای پیادهسازی کنترل دسترسی مبتنی بر نقش چیست؟

سادگی مدیریت دسترسیها، کاهش خطای انسانی، انطباق بهتر با مقررات، و پیادهسازی راحتتر اصل کمترین امتیاز.

- ورود یکپارچه چیست و چگونه تجربه کاربری را بهبود میبخشد؟

SSO یعنی با یک بار وارد کردن نام کاربری و پسورد، به چندین برنامه و سرویس دسترسی پیدا میکنید. این کار باعث میشه کاربرها دیگه مجبور نباشن کلی پسورد حفظ کنن و تجربه کاربری خیلی بهتر و روانتر میشه.

- لغو دسترسی خودکار چگونه امنیت را افزایش میدهد؟

وقتی یه کارمند شرکت رو ترک میکنه یا نقشش عوض میشه، دسترسیهاش باید فوراً لغو یا اصلاح بشه. لغو دسترسی خودکار تضمین میکنه که این اتفاق سریع و بدون خطای انسانی میفته و جلوی دسترسیهای غیرمجاز یا بیش از حد رو میگیره.

- ارائهدهنده هویت چیست و چه نقشی در IAM ایفا میکند؟

IdP جاییه که اطلاعات هویتی کاربرها ذخیره و مدیریت میشه. وظیفهاش اینه که هویت کاربر رو تأیید کنه و به برنامهها و سرویسها بگه که آیا این کاربر مجازه یا نه. مثل نگهبان اصلی هویتهاست.

- هویت به عنوان سرویس چیست و چه مزایای آن کدامند؟

IDaaS یه مدل ارائه IAM مبتنی بر ابره. یعنی شما از یه شرکت دیگه سرویس مدیریت هویت رو به صورت اشتراکی میگیرید. مزایاش شامل هزینه اولیه کمتر، نگهداری و آپدیت توسط ارائهدهنده، مقیاسپذیری آسان، و دسترسی به امکانات پیشرفته است.

- تفاوتهای کلیدی بین IAM ابری و IAM داخلی چیست؟

IAM داخلی: کنترل کامل دست شماست، ولی هزینه اولیه و مسئولیت نگهداریش هم با خودتونه.

IAM ابری : راهاندازی سریعتر و نگهداری راحتتره، ولی به ارائهدهنده سرویس وابستهاید و دادههاتون روی سرورهای اونهاست.

- IAM چگونه به امنیت شبکه کمک میکند؟

با کنترل دقیق دسترسیها، جلوگیری از دسترسیهای غیرمجاز، استفاده از احراز هویت قوی مثل MFA، و امکان مانیتورینگ فعالیتها. IAM یه لایه دفاعی خیلی مهم برای شبکه است.

- ریسکهای بالقوه مرتبط با یک سیستم IAM مدیریت نشده چیست؟

اوه! خیلی زیاد! دسترسیهای غیرمجاز، نشت اطلاعات حساس، حملات داخلی، عدم انطباق با مقررات، و در نهایت خسارتهای مالی و اعتباری سنگین. یه سیستم IAM که درست مدیریت نشه، خودش میتونه یه حفره امنیتی بزرگ باشه.

- چگونه یک استراتژی قدرتمند IAM میتواند به یک سازمان در دستیابی به انطباق کمک کند؟

با ارائه کنترلهای لازم برای دسترسی به دادهها، گزارشگیری دقیق برای ممیزیها، و اجرای سیاستهای امنیتی مطابق با الزامات قانونی و صنعتی.

- مراحل پیادهسازی IAM در یک سازمان چیست؟

ارزیابی وضعیت موجود، تعیین اهداف، انتخاب راهحل، طراحی و برنامهریزی، پیادهسازی آزمایشی، اجرای سراسری و آموزش، و در نهایت نظارت و بهبود مستمر.

- هویت مبتنی بر اعتماد صفر چیست و چه ارتباطی با IAM دارد؟

اعتماد صفر یه مدل امنیتیه که میگه "هیچوقت اعتماد نکن، همیشه تأیید کن". IAM ستون فقرات پیادهسازی اعتماد صفره، چون برای تأیید مداوم هویت و اعمال دسترسیهای دقیق، به یه سیستم IAM قوی نیاز داریم.

- مقررات انطباق چگونه بر پیادهسازی IAM تأثیر میگذارند؟

خیلی از مقررات الزامات خاصی برای نحوه مدیریت هویت و دسترسی به دادههای حساس دارن. این الزامات باید تو طراحی و پیادهسازی سیستم IAM در نظر گرفته بشن.

- برخی از موارد استفاده رایج IAM کدامند؟

مدیریت دسترسی کارمندان به برنامههای شرکت، کنترل دسترسی مشتریان به پورتالهای آنلاین، مدیریت هویت دستگاههای IoT، ایمنسازی دسترسی به APIها، و پیادهسازی SSO برای برنامههای مختلف.

- چگونه از پیادهسازی IAM خود محافظت کنم؟

با استفاده از رمزهای عبور قوی و MFA برای ادمینها، مانیتورینگ منظم فعالیتهای سیستم IAM، بهروزرسانی منظم، و رعایت اصل کمترین امتیاز حتی برای خود ادمینهای IAM.

- هنگام انتخاب یک فروشنده IAM چه ملاحظاتی باید در نظر گرفته شود؟

مقیاسپذیری، قابلیت یکپارچهسازی، مجموعه ویژگیها، سهولت استفاده، امنیت، کیفیت پشتیبانی، و البته هزینه.

- جایگاه IAM در معماری ابری کجاست؟

IAM تو معماری ابری نقش حیاتی داره. همه ارائهدهندههای بزرگ ابری سرویسهای IAM مخصوص خودشون رو دارن که برای کنترل دسترسی به منابع ابری ضروریه

.

- آینده IAM چیست و سازمانها باید از چه روندهایی آگاه باشند؟

روندهایی مثل اعتماد صفر، هوش مصنوعی در IAM، مدیریت هویت دستگاههای IoT، هویت غیرمتمرکز، و احراز هویت بدون رمز عبور، آینده IAM رو شکل میدن. سازمانها باید خودشون رو برای این تغییرات آماده کنن.

نتیجهگیری

خب رفقا، امیدوارم تا اینجا یه دید خوب و کامل از دنیای مدیریت هویت و دسترسی به دست آورده باشید. همونطور که دیدید، IAM دیگه یه چیز لوکس و انتخابی نیست، بلکه یه ضرورت مطلق برای هر سازمانیه که به امنیت اطلاعات و شبکهاش اهمیت میده.

از کنترل اینکه کی به چی دسترسی داره گرفته تا سادهسازی ورود کاربرها با SSO و کمک به رعایت قوانین و مقررات، IAM میتونه کلی فایده براتون داشته باشه. البته پیادهسازیش هم چالشهای خاص خودش رو داره که با برنامهریزی دقیق و شاید کمک گرفتن از متخصصین، میتونید از پسشون بربیاید.

یادتون باشه، امنیت یه فرآینده، نه یه پروژه با نقطه پایان. IAM هم یه بخش زنده از این فرآینده که باید به طور مداوم بهش رسیدگی بشه و با نیازهای در حال تغییر سازمان و تهدیدات جدید، خودش رو تطبیق بده.

اگه تو هر مرحلهای از شناخت، انتخاب، پیادهسازی یا مدیریت سیستم IAM به مشکل خوردید یا سوالی داشتید، اصلاً نگران نباشید! بچههای متخصص و با تجربه ما تو رایانه کمک همیشه آمادهان تا تلفنی، آنلاین یا حتی حضوری بهتون مشاوره بدن و کمکتون کنن تا بهترین تصمیم رو برای کسبوکارتون بگیرید. کافیه با شماره 9099071540 یا 021-7129 تماس بگیرید. ما اینجاییم تا خیالتون از بابت امنیت راحت باشه.

قابل توجه شما کاربر گرامی: محتوای این صفحه صرفاً برای اطلاع رسانی است در صورتی که تسلط کافی برای انجام موارد فنی مقاله ندارید حتما از کارشناس فنی کمک بگیرید.